Si a estas alturas no te has enterado de lo sucedido con el virus WannaCry, es que habrás estado quizás de vacaciones de fin de semana y sin ver los telediarios. En otro caso, tendrás al menos una noción de lo que ha sucedido.

Actualmente un programador británico conocido por su perfil de Twitter @MalwareTechBlog consiguió detener la amenaza del virus al registrar un dominio de internet al que el Software trataba de conectarse antes de activarse, una fórmula utilizada por los programadores del WannaCry para poder frenar el avance del virus si lo estimasen oportuno (una vez pagado el rescate por ejemplo).

No obstante, aunque el informático británico consiguió ganar tiempo, la amenaza continúa y, como el mismo advertía, son de esperar nuevos ataques masivos a partir de este mismo Lunes, donde nuevas versiones (por parte de los autores originales o de otros piratas informáticos) probablemente mejorarán el código y eliminarán errores

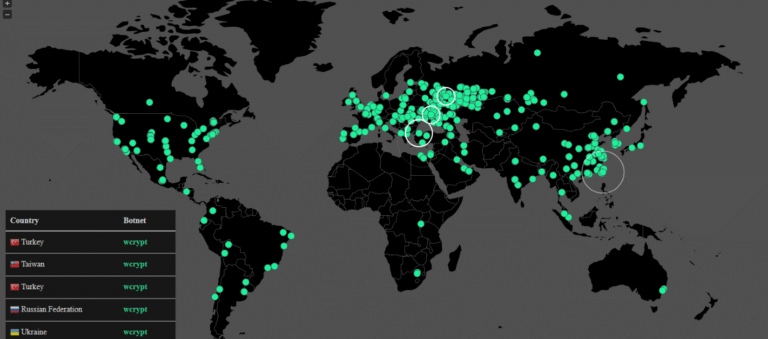

LAS VICTIMAS

En España se han cifrado en unos 600 el total de equipos afectados afectando en especial a Telefónica. Otras empresas de telecomunicaciones, bancos y eléctricas, como BBVA, Iberdrola, Banco Santander salieron a la luz en las redes como posibles infectadas aunque sin confirmación oficial. Muchas otras empresas sí confirmaron estar auditando sus equipos informáticos para evitar futuros problemas.

En Reino Unido numerosos centros hospitalarios se colapsaron viéndose obligados a derivar a sus pacientes. La automovilística Renault-Nissan se ha visto obligada a parar la producción en tres plantas, una de ellas en Reino Unido, otra en Francia y una tercera en Rumanía.

Algunos indicadores de la compañía de tren alemana Deutsche Bahn también mostraban el mensaje de secuestro informático, y así cientos de casos alrededor del mundo en más de 150 países con al menos 200.000 víctimas.

De modo que, por si te llega a infectar, te dejamos algunos consejos para que no tengas que lamentarte ni “quieras llorar” como reza su nombre más extendido (Wanna Cry), en caso de infección.

1.- Qué es eso del Ransomware

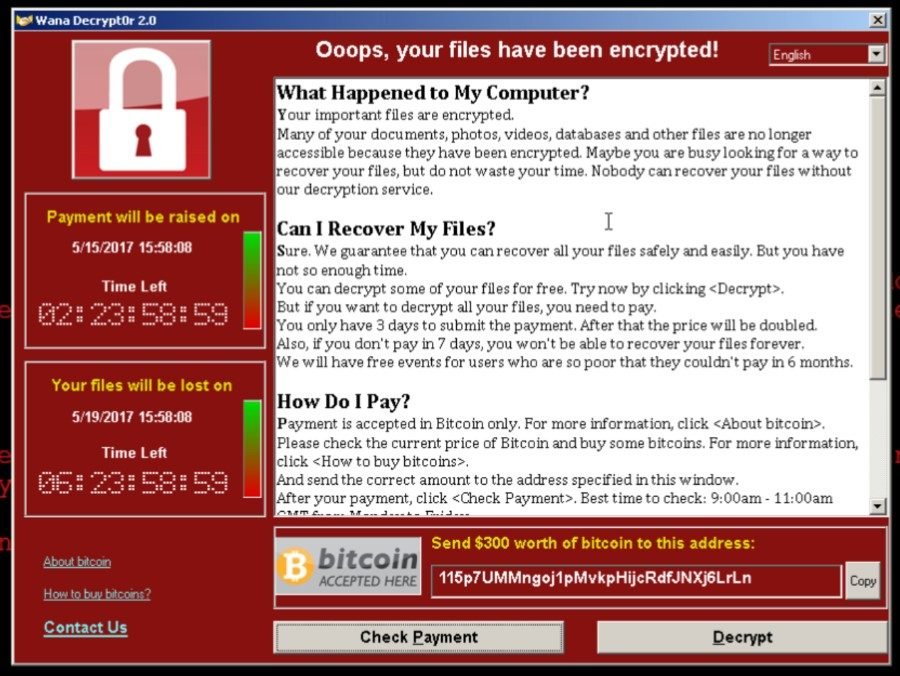

El RansomWare es un tipo de programa informático malicioso que es capaz de restringir el acceso a determinadas partes de un sistema y pedir un rescate a cambio de eliminar dicha restricción.

2.- Cómo ataca el Ransomware

Como muchos otros, estos virus necesitan que se instalen, y para ello recurren a la estrategia de invitar al usuario a hacer click o instalar algún programa.

Puede venirnos en un correo extraño con un archivo adjunto, estar presentes en páginas de dudoso origen que han sido infectadas, o incorporarse erróneamente como parte de una actualización de seguridad de algún programa conocido. Este último supuesto es normalmente el menos habitual pero también hay que tener cuidado.

Una vez el ransomware está dentro del ordenador, se bloquea el sistema operativo por completo lanzando un mensaje amenazante con el precio del rescate a pagar si se quiere recuperar toda la información.

En ocasiones se puede incluir datos personales como la dirección ip, la compañía de telefonía y hasta fotografías captadas por la webcam, sin embargo hay que tener en cuenta que estos datos también pueden ser fácilmente falseados por cualquier aficionado. Es muy fácil acceder a la IP, nombre del sistema operativo, país de origen, e incluso en muchos casos a la webcam desde cualquier servidor web, o sacar una falsa imagen del escritorio.

3.- Y en el caso del Wannacry, ¿Cuál es su origen?

WannaCry (Wanacrypt0r) es un ransomware que apareció el pasado viernes 12 de mayo de 2017 afectando a unos 75.000 ordenadores personales, todos con Windows en versiones Vista,7 , server, 8.1 y 10, ya que está programado para afectar a este Sistema Operativo.

Wannacry sería un ransomware como otro cualquiera de no ser por la curiosa técnica que tiene para multiplicarse en red basada en una vulnerabilidad del protocolo del Bloque de Mensajes del Servidor de Windows SMBv2 que fue filtrada por el grupo de hackers Shadow Broker y que pertenecerían a técnicas de Hacking usadas por la Agencia de Seguridad Nacional estadounidense.

4.- ¿Cómo ha llegado el Wanna Cry a los ordenadores?

Al parecer el Wannacry se empezó a propagar por el sistema de difusión de virus más corriente del mundo, el correo electrónico, aunque también podría haberse colado por otras vías antes nombradas.

Una vez infectado el primer ordenador, Wannacry se propaga por la red de ordenadores utilizando una vulnerabilidad de Mensajes de Servidor (Server Message Block que antes hemos explicado.

Esta vulnerabilidad estaba en la lista de la NSA para realizar ataques a redes de equipos Windows con fines de inteligencia.

En todo caso, esta vulnerabilidad solo afecta a los equipos con configuración para red. Los SMB son protocolos de mensaje del servidor en red, si su equipo no está conectado a ninguna red, no tiene en principio que preocuparse más de la cuenta, pero no está de más comprobar que tiene opciones de acceso remoto deshabilitadas.

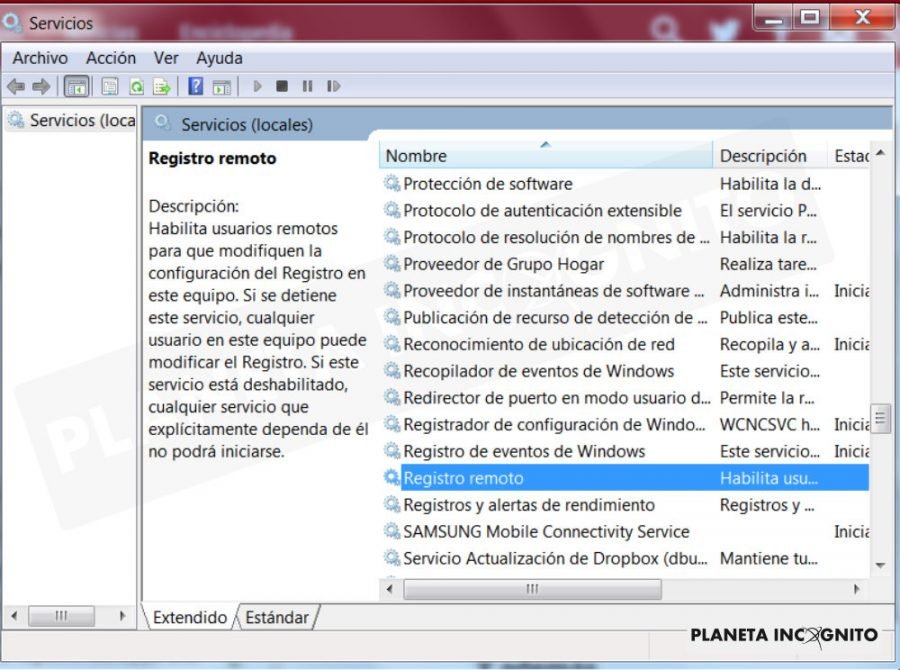

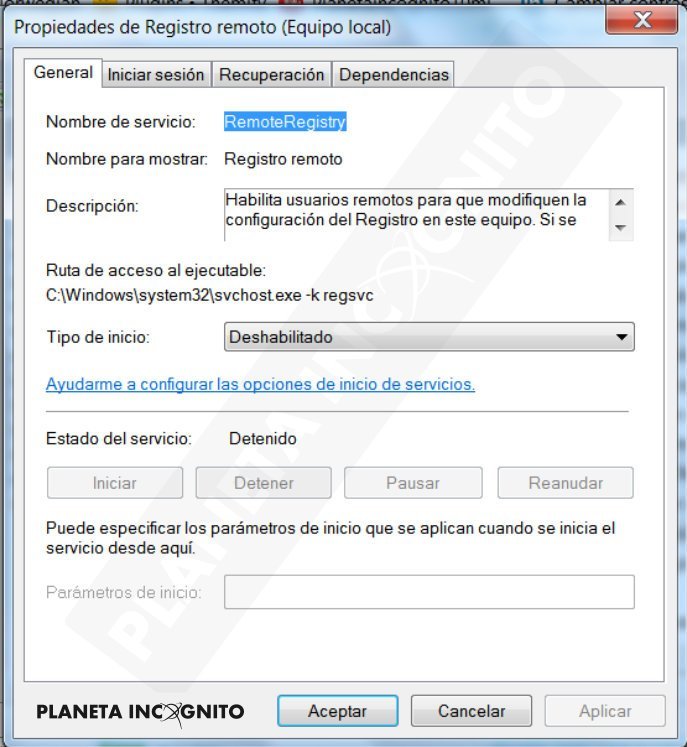

Aunque no está vinculada al Wannacry, recomendamos desactivar la opción de acceso remoto al registro que por defecto viene activada en Windows. Si no sabe cómo deshabilitarla, puede hacerlo con la versión gratuita de AVG Tuneup, mediante las instrucciones que dejamos al final.

Wannacry encripta ficheros añadiendo .wcry al final del fichero, una técnica sencilla y útil.

5.-¿Cómo protegerse?

No hay que volverse locos tampoco, pero sí es aconsejable seguir algunos consejos.

- Actualiza el antivirus! La mayoría ya están incluyendo actualizaciones en sus principales versiones para combatir y bloquear el Wannacry.

- Si estás usando Windows, es importante que actualices y descargues el parche apropiado para tu versión del sistema operativo. Puedes encontrar instrucciones en esta página y descargarla directamente del catálogo de actualizaciones de Microsoft Update

- Cuidado si usas Windows XP, por su escasez de actualizaciones es el más susceptible al ataque del Wannacry. Igual pasa con Windows 2008 o el Server 2003. Te recomendamos que consigas los parches del catálogo de actualizaciones existente para estas versiones y, en la medida de lo posible, que actualices el sistema a una versión más moderna, al menos Windows 7.

- ¿Hemos dicho que actualices tu antivirus??

- Si no tienes antivirus, instala el Windows Defender que es gratuito y ha salido muy bien parado de diferentes tests además de mantener una base de datos bastante actualizada a través de la herramienta de su herramienta Windows Malicious Software Removal Tool.

- Haz Backups regulares de la información más importantes y asegúrate de tener copias offline en diferentes discos duros (que tampoco son infalibles y pueden tener fallos). De este modo si se infecta tu ordenador o red de ordenadores, los archivos estarán a salvo.

- Microsoft ha sacado una Guía específica para los ataques de Wannacry y, como nos informan desde la red de Wordfence (protección contra ataques para páginas web), Troy Hunt, el director de Microsoft en Australia, ha colgado una excelente guía acerca del Virus WannaCry titulada (en inglés) Todo lo que necesitas saber sobre el Wannacry .

- Otra información interesante para los usuarios avanzados de informática, se encuentra en https://blog.fox-it.com/2017/05/13/faq-on-the-wanacry-ransomware-outbreak/

Sin más esperamos que este artículo os haya sido útil. Estaremos pendientes acerca de las novedades que se vayan produciendo al respecto del avance del virus.

CONSEJITO FINAL : Ten un Linux a mano

Pra el caso eventual que vuestro ordenador resultase infectado, no estaría demás que tuviérais a mano un Live-CD de Linux como UBUNTU o Knoppix. De este modo si se os llegara a infectar el ordenador podríais reiniciarlo usando el sistema Linux desde la Unidad de CD (o desde un pendrive, que también puede utilizarse).

Pra el caso eventual que vuestro ordenador resultase infectado, no estaría demás que tuviérais a mano un Live-CD de Linux como UBUNTU o Knoppix. De este modo si se os llegara a infectar el ordenador podríais reiniciarlo usando el sistema Linux desde la Unidad de CD (o desde un pendrive, que también puede utilizarse).

Los sistemas LIVE-CD de Linux permiten ejecutarse sin instalación y acceder a internet, así como usar OpenOffice y , por supuesto, explorar los archivos del disco duro.

Acceso a Live –CDS https://www.linux-es.org/livecd

El Software Unetbootin os permite “instalar“ la imagen ISO del live cd para que sea ejecutable desde un pendrive https://unetbootin.github.io/

Sin más que tengáis una feliz semana.

Héctor Montoya

Fuentes extra de información: https://security.stackexchange.com/questions/159331/how-is-the-wannacry-malware-spreading-and-how-should-users-defend-themselves-f

https://www.symantec.com/connect/blogs/what-you-need-know-about-wannacry-ransomware

DESACTIVANDO EL ACCESO REMOTO AL REGISTRO

En Windows 7 (y de forma análoga en otros sistemas Windows), hacemos clic en el Inicio, buscamos services.msc. Hacemos clic allí y posteriormente en el elemento de la derecha.

Si estuviera habilitado, salvo que sea consciente de estar usando algún servicio que requiera ese acceso remoto al registro, es recomendable que se deshabilite.

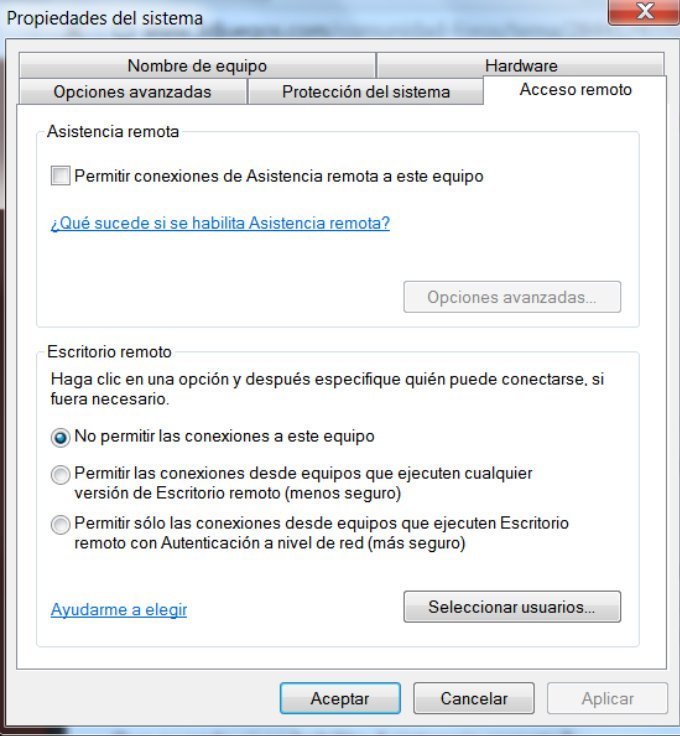

También es recomendable deshabilitar las conexiones remotas si no se está usando este acceso. Inicio-> Permitir Acceso Remoto–> No permitir conexiones a este equipo.

- Protegido: HOLOCAUSTO NUCLEAR - 13/05/2024

- En directo la caída del satélite ERS-2 de 2 toneladas - 21/02/2024

- Estelas de condensación y Chemtrails : Locuciencia #318 - 13/02/2024